Jos olet kiihkeästi googlannut "Miksi WP-sivustoni uudelleenohjaa käyttäjät toiselle verkkosivustolle?" olet todennäköisesti WordPress-uudelleenohjaushakkeroinnin uhri, joka on yksi hakkereiden monista innovatiivisista hakkerointimenetelmistä. Ymmärtääksesi tämän paremmin, sinun on ymmärrettävä, kuinka WordPressiin kohdistavat hakkerit toimivat. Tässä artikkelissa kerromme myös, kuinka se vaikuttaa verkkoliiketoimintaasi ja kuinka voit korjata tämän. Aloitetaan.

Merkkejä WordPressin hakkeroidusta uudelleenohjauksesta

Ensinnäkin selvitetään, näkyykö sivustollasi jokin seuraavista merkeistä:

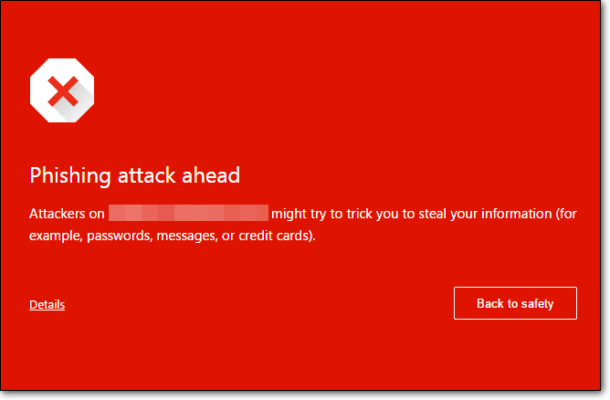

- Verkkosivustosi ohjaa käyttäjiään toiselle verkkosivustolle.

- Järjestelmänvalvojasi näkee "404 Error" -sivun kirjautuessaan sisään kojelautaan.

- Verkkosivustosi on merkitty "roskapostiksi" tai "hakkeroituksi" Googlen hakutuloksissa.

- Verkkosivustosi näyttää useita push-ilmoituksia, joita et ole itse luonut.

- Et voi kirjautua sisään tilisi hallintapaneeliin tai käyttää hallintapaneelia.

- WP-asennuksesi .htaccess- tai index.php- tiedostossa on haitallista tai tunnistamatonta koodia

Jos vastauksesi johonkin yllä olevista oli kyllä, olet vaarantunut hakkeroidun uudelleenohjaushyökkäyksen takia. Jokainen näistä ongelmista voi olla vakavaa vahinkoa yrityksellesi. Katsotaan seuraavassa osiossa miten.

Kuinka WordPress-uudelleenohjaukset voivat vaikuttaa yritykseesi

Tässä on muutamia tapoja, joilla uudelleenohjaushyökkäykset voivat vaikuttaa yritykseesi:

- Verkkosivustosi vierailijat ohjataan ei-toivotuille ulkoisille verkkosivustoille, mikä aiheuttaa välittömän liikenteen menetyksen, mikä voi vaikuttaa liiketoiminnan tuloihin – varsinkin jos sinulla on verkkokauppa.

- Jopa yksi uudelleenohjaus voi johtaa siihen, että verkkokäyttäjät menettävät luottamuksensa brändiisi ja maineeseesi – ja he eivät todennäköisesti käy uudelleen verkkosivustollasi.

- SEO-sijoituksen menetys, koska Google voi keskeyttää verkkosivustosi tai jopa estää sen. tämä voi edelleen johtaa tulevan liikenteen menetykseen.

- WordPress-isännöintiyrityksesi voi myös jäädyttää verkkosivustosi .

- Järjestelmänvalvojasi ei voi enää käyttää järjestelmänvalvojan hallintapaneelisivua tai suorittaa järjestelmänvalvojan tehtäviä.

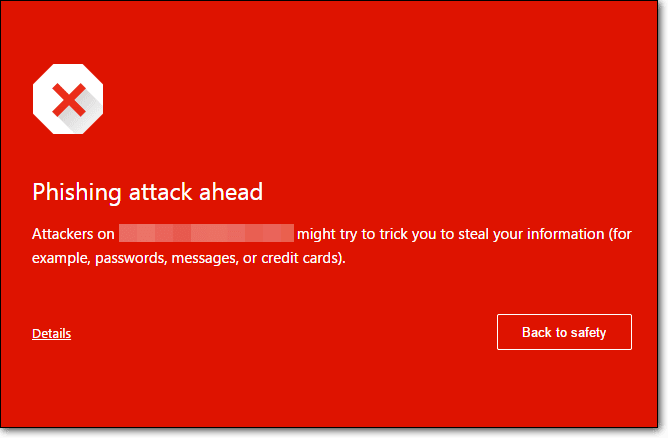

- Uudelleenohjatut vierailijat voivat päätyä jakamaan henkilökohtaisia tai luottamuksellisia tietoja ulkoisella tietojenkalastelusivustolla, minkä vuoksi hakkerit voivat käyttää tietoja väärin ansaitakseen rahaa tai suorittaakseen luvattomia tapahtumia.

- Lopuksi hakkereilla on nyt tapa tartuttaa verkkosivustosi uudelleen – jopa puhdistamisen ja ongelman korjaamisen jälkeen.

Nämä ovat vain muutamia tapoja, joilla uudelleenohjaushyökkäys voi vaarantaa verkkosivustosi ja yrityksesi. Joten kuinka voit havaita ja korjata verkkosivustosi uudelleenohjaushyökkäyksen jälkeen? Otetaanpa selvää.

Kuinka puhdistaa hakkeroitu verkkosivustosi hakkeroidusta uudelleenohjauksesta

Voit puhdistaa ja korjata verkkosivustosi Hacked Redirect -tartunnalta jommallakummalla seuraavista tavoista:

- Automaattinen haittaohjelmien puhdistus: joka käyttää laajennusta tai työkalua haittaohjelmien tarkistamiseen ja puhdistamiseen.

- Manuaalinen haittaohjelmien puhdistus: tämä on tekninen tapa puhdistaa sivusto.

Keskustellaan jokaisesta näistä menetelmistä ja määritetään, mikä on tehokkaampi ja helpompi käyttää.

Tapa 1 – Automaattinen haittaohjelmien poisto

Maailmanlaajuisen suosionsa ansiosta WordPressillä on useita suojauslaajennuksia tai työkaluja, joita voit helposti asentaa ja käyttää haittaohjelmien, kuten haitallisten uudelleenohjausten , SEO-roskapostin, linkin lisäyksen ja muiden havaitsemiseen ja poistamiseen. Yksi suosituimmista on MalCare.

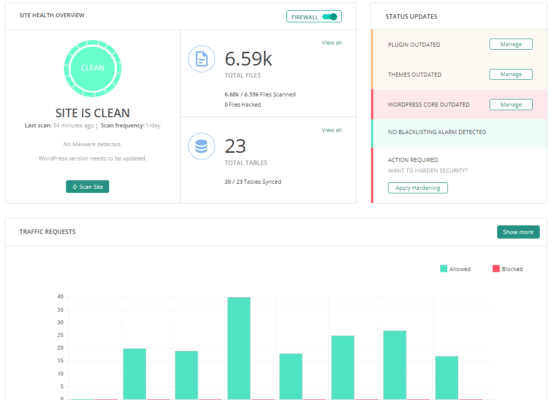

Sen lisäksi, että se on tehokas erityyppisiä haittaohjelmainfektioita vastaan, se on nopea, käyttäjäystävällinen ja pystyy havaitsemaan ja poistamaan haittaohjelmat välittömästi. Vaikka maksullisia suojaustyökaluja on monia, suosittelemme MalCarea, koska kokemuksemme mukaan se tarjoaa yhden luukun ratkaisun haittaohjelmien tarkistamiseen ja poistamiseen. Näin voit käyttää MalCarea:

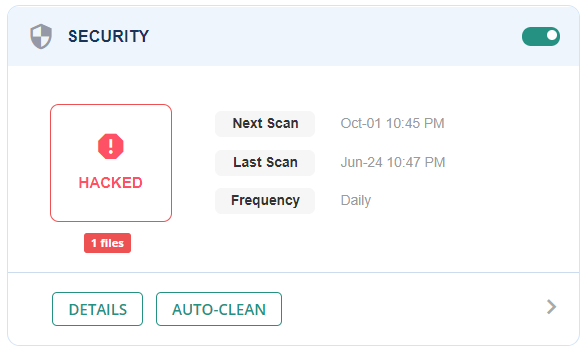

- Lataa ja asenna MalCare-laajennus verkkosivustollesi.

- Asennuksen ja aktivoinnin jälkeen työkalu suorittaa automaattisesti sivustosi täydellisen tarkistuksen.

- Katso kojelaudan suojauspaneelista, onko hakkeroituja tiedostoja.

- Napsauta seuraavaksi "Auto Clean" -painiketta suojauspaneelissa.

Se on kaikki mitä sinun tarvitsee tehdä – MalCare puhdistaa verkkosivustosi kaikista infektioista tai haitallisesta koodista.

Suojaaksesi verkkosivustoasi tulevilta hyökkäyksiltä, siirry "Website Hardening" -osioon ja napsauta "Apply Hardening".

Helpon skannauksen ja puhdistamisen lisäksi suojauslaajennus tarjoaa joukon muita suojausominaisuuksia, jotka tekevät siitä rahasi arvoisen.

Jos et halua investoida maksulliseen työkaluun, voit valita manuaalisen skannauksen ja poiston. Keskustellaan tästä seuraavassa osiossa.

Tapa 2 – Manuaalinen haittaohjelmien puhdistus

Ennen kuin jatkamme, on tärkeää muistaa, että haittaohjelmien manuaalinen puhdistus on haaste kokeneillekin käyttäjille – lisäksi se on aikaa vievää ja sisältää muutaman teknisen vaiheen. Suosittelemme tämän menetelmän käyttämistä vain, jos olet varma tekniikasta ja WordPress-tiedoista ja -taidoista.

Ennen kuin suoritat manuaalisen siivouksen, suosittelemme ottamaan täydellisen varmuuskopion verkkosivustostasi ja tietokannastasi. Voit käyttää varmuuskopiolaajennusta, kuten BlogVaultia, joka automatisoi tietokannan varmuuskopiot ja tallentaa tiedostosi turvallisesti itsenäiseen paikkaan.

Kun tämä on tehty, suorita manuaalinen puhdistus seuraavien ohjeiden mukaan:

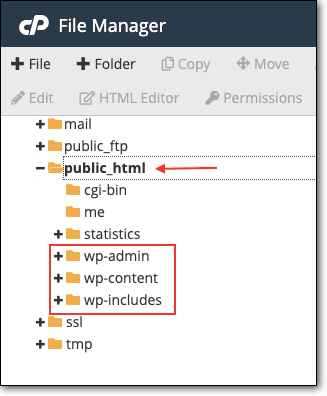

- Core WP -tiedostosi ovat todennäköisimmin hakkereiden kohteena. Muista tarkistaa ne, jotka sisältävät wp-config.php-, wp-settings.php-, index.php-, wp-load.php- ja .htaccess-tiedostot asennuksessasi.

- Lataa uusi kopio WP:stä (samalla versiolla kuin asennuksesi) ja vertaa sitten asennettuja tiedostoja manuaalisesti uuteen kopioon Diffchecker

- Tarkista seuraavaksi, onko asennuksessasi takaovia, joita hakkerit käyttävät päästäkseen sivustollesi, vaikka olet puhdistanut sen. Tarkista tätä varten haitalliset PHP-toiminnot, kuten eval, base64_decode ja gzinflate.

- Seuraava vaihe on kirjautua sisään hallintapaneelisi Käyttäjät-osioon ja tarkistaa, onko epäilyttäviä tai tuntemattomia järjestelmänvalvojakäyttäjiä. Jos löytyy, poista kaikki tällaiset käyttäjät.

- WP-ydintiedostojesi lisäksi asennetut lisäosat/teemat voivat sisältää myös haitallista koodia. Joten sinun on verrattava jokaista laajennusta tai teemaa sen alkuperäiseen kopioon, joka sinun on ladattava heidän sivustoiltaan.

- Viimeinen vaihe on etsiä tietokannastasi haittaohjelmia. Tätä varten sinun on etsittävä termejä, kuten <script>, eval, base64_decode, or gzinflate in your database tables.

Varoitus ennen kuin lähdemme – tämä menetelmä on melko tekninen ja monimutkainen ja edellyttää kriittisten Core WP -tiedostojen ja tietokantataulukoiden muokkaamista.

Johtopäätös

Hakkerit innovoivat jatkuvasti, ja löydät aina uudempia ja kehittyneempiä WordPress Hacked Redirect -muotoja – joita ei voida havaita manuaalisesti.

Vaikka voit suojata verkkosivustosi monilla suojaustoimenpiteillä, tietoturvalaajennuksen asentaminen on paras investointi, jonka voit tehdä sivustosi suojaamiseen. Pitkällä aikavälillä se on varmasti säästämän ajan ja vaivan arvoista, puhumattakaan sen tarjoamasta mielenrauhasta. Tai voit sijoittaa WordPressin ylläpitosuunnitelmaan, kuten meidän.

Toivomme, että tämä artikkeli oli informatiivinen ja hyödyllinen. Jaa ajatuksesi ja näkemyksesi kanssamme tästä artikkelista. Odotan innolla kuulevani sinusta.

Jätä vastaus