Wenn Sie hektisch gegoogelt haben: „Warum leitet meine WP-Site meine Benutzer auf eine andere Website weiter?“ Sie sind höchstwahrscheinlich ein Opfer von WordPress Redirect Hacking, einer der vielen innovativen Hacking-Methoden, die Hacker einsetzen. Um dies besser zu verstehen, müssen Sie verstehen, wie WordPress-Hacker vorgehen. In diesem Artikel erklären wir Ihnen außerdem, welche Auswirkungen es auf Ihr Online-Geschäft hat und wie Sie das Problem beheben können. Fangen wir an.

Anzeichen einer gehackten WordPress-Weiterleitung

Lassen Sie uns zunächst herausfinden, ob Ihre Website eines der folgenden Anzeichen aufweist:

- Ihre Website leitet ihre Benutzer auf eine andere Website weiter.

- Ihr Administrator sieht die Seite „404-Fehler“, nachdem er sich beim Dashboard angemeldet hat.

- Ihre Website wird in den Google-Suchergebnissen als „Spam“ oder „gehackt“ markiert.

- Auf Ihrer Website werden mehrere Push-Benachrichtigungen angezeigt, die nicht von Ihnen erstellt wurden.

- Sie können sich nicht im Admin-Bereich Ihres Kontos anmelden oder auf das Dashboard zugreifen.

- .htaccess- oder index.php- Datei Ihrer WP-Installation befindet sich bösartiger oder nicht identifizierter Code

Wenn Sie auf eine der oben genannten Fragen mit „Ja“ geantwortet haben, wurden Sie durch einen gehackten Redirect-Angriff kompromittiert. Jedes dieser Probleme kann Ihrem Unternehmen erheblichen Schaden zufügen. Sehen wir uns im nächsten Abschnitt an, wie es geht.

Wie sich WordPress-Weiterleitungen auf Ihr Unternehmen auswirken können

Hier sind einige Möglichkeiten, wie sich Weiterleitungsangriffe auf Ihr Unternehmen auswirken können:

- Ihre Website-Besucher werden auf unerwünschte externe Websites umgeleitet, was zu einem sofortigen Traffic-Verlust führt, der sich negativ auf den Geschäftsumsatz auswirken kann – insbesondere, wenn Sie einen E-Commerce-Shop betreiben.

- Schon eine einzige Weiterleitung könnte dazu führen, dass Online-Benutzer das Vertrauen in Ihre Marke und Ihren Ruf verlieren – und die Wahrscheinlichkeit sinkt, dass sie Ihre Website erneut besuchen.

- Verlust des SEO-Rankings, da Google Ihre Website sperren oder sogar auf die schwarze Liste setzen könnte; Dies kann weiter zu eingehenden Verkehrsverlusten führen.

- Ihre Website könnte auch von Ihrem WordPress-Hosting- Unternehmen gesperrt werden.

- Ihr Administrator kann nicht mehr auf die Admin-Dashboard-Seite zugreifen oder keine Admin-Aufgaben ausführen.

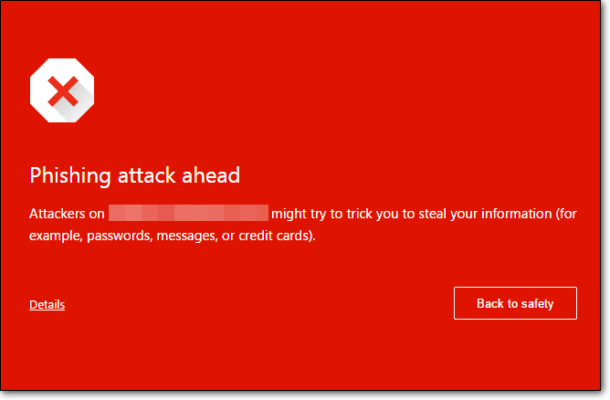

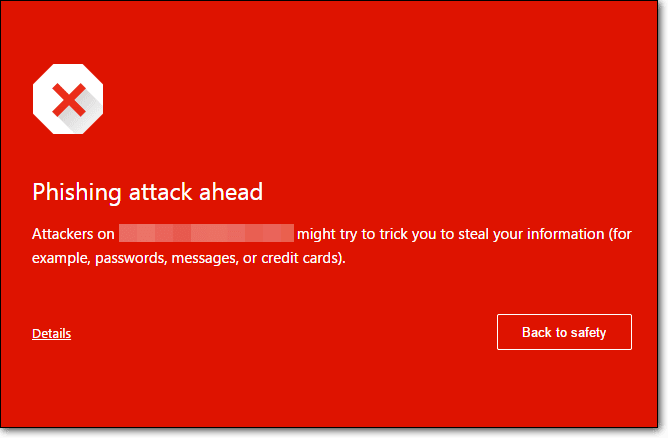

- Ihre umgeleiteten Besucher könnten am Ende persönliche oder vertrauliche Informationen auf der externen Phishing-Website weitergeben – was dazu führen könnte, dass Hacker die Daten missbrauchen, um Geld zu verdienen oder nicht autorisierte Transaktionen durchzuführen.

- Endlich haben Hacker jetzt die Möglichkeit, Ihre Website erneut zu infizieren – selbst nachdem das Problem bereinigt und behoben wurde.

Dies sind nur einige Möglichkeiten, wie ein Redirect-Angriff Ihre Website und Ihr Unternehmen gefährden kann. Wie können Sie also Ihre Website nach einem Redirect-Angriff erkennen und reparieren? Finden wir es heraus.

So befreien Sie Ihre gehackte Website von gehackten Weiterleitungen

Um Ihre Website von der Hacked-Redirect-Infektion zu befreien und zu reparieren, können Sie eine der folgenden Methoden verwenden:

- Automatische Malware-Bereinigung: Dabei wird ein Plugin oder Tool zum Scannen und Bereinigen von Malware verwendet.

- Manuelle Malware-Bereinigung: Das ist die technische Art der Website-Bereinigung.

Lassen Sie uns jede dieser Methoden besprechen und feststellen, welche effektiver und einfacher anzuwenden ist.

Methode 1 – Automatische Malware-Bereinigung

Dank seiner weltweiten Beliebtheit verfügt WordPress über mehrere Sicherheits-Plugins oder -Tools, die Sie einfach installieren und verwenden können, um Malware wie bösartige Weiterleitungen , SEO-Spam, Link-Injection und mehr zu erkennen und zu entfernen. Eines der beliebtesten ist MalCare.

Es ist nicht nur wirksam gegen verschiedene Arten von Malware-Infektionen, sondern auch schnell, benutzerfreundlich und kann Malware sofort erkennen und entfernen. Obwohl es viele kostenpflichtige Sicherheitstools gibt, empfehlen wir MalCare, da es unserer Erfahrung nach eine Komplettlösung für das Scannen und Entfernen von Malware bietet. So können Sie MalCare nutzen:

- Laden Sie das MalCare-Plugin für Ihre Website herunter und installieren Sie es.

- Nach der Installation und Aktivierung führt das Tool automatisch einen vollständigen Scan Ihrer Website durch.

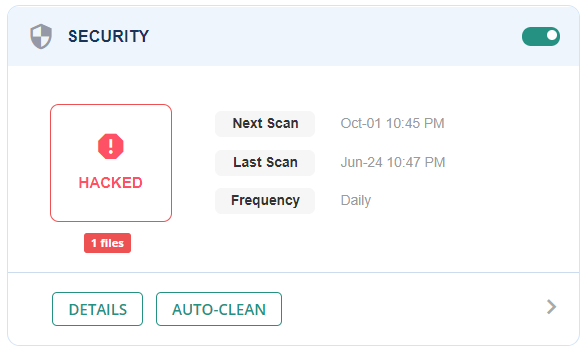

- Sehen Sie im Bereich „Sicherheit“ im Dashboard nach, ob gehackte Dateien vorhanden sind.

- Klicken Sie anschließend im Sicherheitsfenster auf die Schaltfläche „Automatische Reinigung“.

Das ist alles, was Sie tun müssen – MalCare reinigt Ihre Website von allen Infektionen und bösartigem Code.

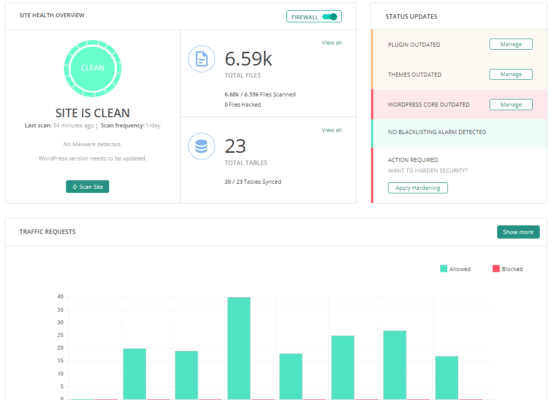

Um Ihre Website schließlich vor zukünftigen Angriffen zu schützen, navigieren Sie zum Abschnitt „Website-Härtung“ und klicken Sie auf „Härtung anwenden“.

Abgesehen von einfachen Scan- und Bereinigungsfunktionen bietet das Sicherheits-Plugin eine Reihe weiterer Sicherheitsfunktionen, die es Ihr Geld wert machen.

Wenn Sie nicht in ein kostenpflichtiges Tool investieren möchten, können Sie sich für das manuelle Scannen und Entfernen entscheiden. Lassen Sie uns dies im nächsten Abschnitt besprechen.

Methode 2 – Manuelle Malware-Bereinigung

Bevor wir fortfahren, ist es wichtig, sich daran zu erinnern, dass manuelle Malware-Bereinigungen selbst für erfahrene Benutzer eine Herausforderung darstellen – außerdem ist sie zeitaufwändig und erfordert einige technische Schritte. Wir würden Ihnen die Verwendung dieser Methode nur empfehlen, wenn Sie über sichere technische Kenntnisse und WordPress-Kenntnisse verfügen.

Bevor Sie eine manuelle Bereinigung durchführen, empfehlen wir Ihnen, ein vollständiges Backup Ihrer Website und Datenbank zu erstellen. Sie können ein Backup-Plugin wie BlogVault verwenden, das Datenbanksicherungen automatisiert und Ihre Dateien sicher an einem unabhängigen Ort speichert.

Führen Sie anschließend die folgenden Schritte zur manuellen Bereinigung aus:

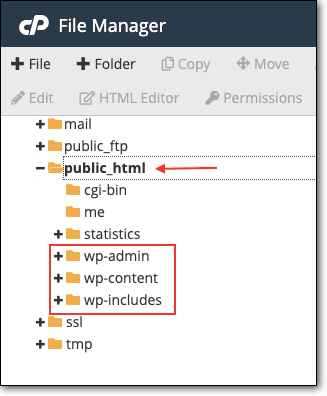

- Ihre Core WP-Dateien sind höchstwahrscheinlich das Ziel von Hackern. Vergessen Sie nicht, die Dateien wp-config.php, wp-settings.php, index.php, wp-load.php und .htaccess in Ihrer Installation zu überprüfen.

- Laden Sie eine neue Kopie von WP herunter (mit derselben Version wie Ihre Installation) und verwenden Sie dann das Diffchecker- Tool, um Ihre installierten Dateien manuell mit der neuen Kopie zu vergleichen.

- Überprüfen Sie als Nächstes Ihre Installation auf Hintertüren, die Hacker nutzen, um auf Ihre Website zuzugreifen, selbst nachdem Sie sie bereinigt haben. Suchen Sie dazu nach schädlichen PHP-Funktionen wie eval, base64_decode und gzinflate.

- Der nächste Schritt besteht darin, sich im Abschnitt „Benutzer“ Ihres Dashboards anzumelden und nach verdächtigen oder unbekannten Admin-Benutzern zu suchen. Wenn solche Benutzer gefunden werden, entfernen Sie sie.

- Abgesehen von Ihren WP-Kerndateien können auch Ihre installierten Plugins/Themes bösartigen Code enthalten. Sie müssen also jedes Plugin oder Theme mit der Originalkopie vergleichen, die Sie von den jeweiligen Websites herunterladen müssen.

- Der letzte Schritt besteht darin, Ihre Datenbank auf Malware zu scannen. Dazu müssen Sie nach Begriffen suchen wie <script>, eval, base64_decode, or gzinflate in your database tables.

Ein Hinweis zur Vorsicht, bevor wir loslegen: Diese Methode ist ziemlich technisch und kompliziert und erfordert die Änderung wichtiger Core WP-Dateien und Datenbanktabellen.

Abschluss

Hacker arbeiten ständig an Innovationen und Sie werden immer neuere und fortschrittlichere Formen von WordPress Hacked Redirect finden, die nicht manuell erkannt werden können.

Obwohl Sie viele Sicherheitsmaßnahmen ergreifen können, um Ihre Website zu schützen, ist die Installation eines Sicherheits-Plugins die beste Investition, die Sie tätigen können, um die Sicherheit Ihrer Website zu gewährleisten. Langfristig gesehen lohnt sich die eingesparte Zeit und Mühe auf jeden Fall, ganz zu schweigen von der Sicherheit, die es bietet. Oder Sie könnten in einen WordPress-Wartungsplan wie unseren investieren.

Wir hoffen, dass Sie diesen Artikel informativ und nützlich fanden. Teilen Sie uns bitte Ihre Gedanken und Ansichten zu diesem Artikel mit. Wir freuen uns darauf, von Ihnen zu hören.

Hinterlasse eine Antwort.